在数字化浪潮的推动下,网络安全威胁日益复杂多样。攻击者通过漏洞渗透、权限滥用等手段,不断挑战服务器的防御边界。用户权限分离作为一种基于最小权限原则的安全策略,不仅能有效限制攻击者的横向移动,还能在系统被入侵时降低数据泄露风险。通过精细化权限管理,服务器可在复杂攻击场景中构筑多层防御体系,为关键业务提供韧性保障。

权限最小化原则

服务器安全的核心在于遵循最小权限准则。Windows服务器的实践表明,安装补丁和删除高危组件可消除80%的漏洞风险。操作系统初始化阶段应及时关闭默认共享,避免攻击者利用SMB协议进行横向渗透。对于IIS这类Web服务,需根据站点功能划分独立用户组,例如将静态资源目录设置为只读权限,动态脚本目录禁用执行权限,这种细粒度控制能显著降低webshell攻击的成功率。

权限分配需结合业务场景动态调整。研究表明,超过60%的横向越权漏洞源于数据访问缺乏所有权校验。采用基于角色的访问控制(RBAC),为每个用户分配专属身份标识,可防止攻击者通过参数篡改获取他人数据。例如银行系统通过用户ID与账户绑定,即使会话被劫持,攻击者也无法越权操作其他账户资产。

分层隔离机制

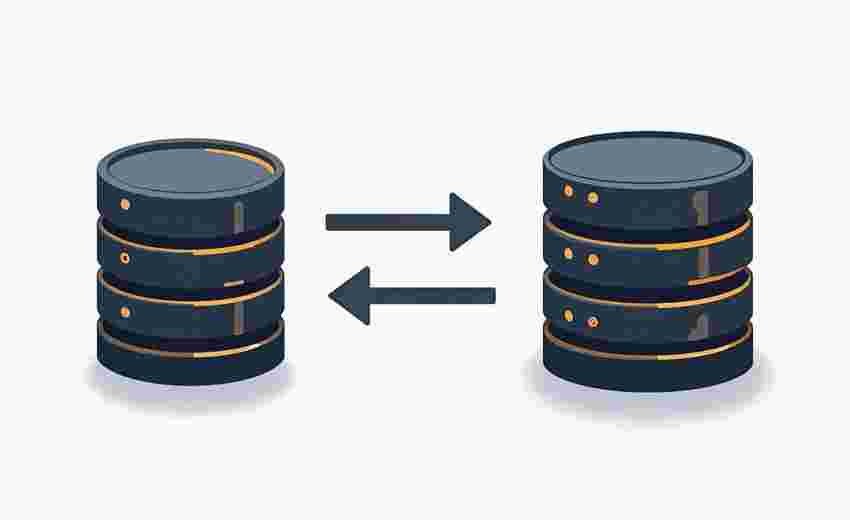

特权分离技术将关键进程拆分为多个组件。OpenBSD系统通过分叉进程的方式,让主进程放弃root权限,仅保留必要功能的子进程持有特权。这种架构使得即使Web服务被攻破,攻击者也无法直接获取系统级控制权。邮件服务器Postfix采用模块化设计,SMTP守护进程与本地投递服务分别运行在chroot环境中,形成天然的安全隔离带。

实时通信系统的专利方案展示了动态权限隔离的可能性。当管理员需要开启直播功能时,系统通过三层客户端架构实现权限流转:第一类客户端发起申请,服务器验证后向第二类客户端授予临时操作权限,第三类客户端仅接收状态通知。这种即时授权的模式既避免了永久性权限扩散,又通过操作轨迹追踪强化了审计能力。

动态权限控制

基于上下文的访问决策大幅提升防御精准度。Chrome浏览器的研究显示,62%的用户拒绝率源于不恰当的权限请求时机。服务器端应建立操作行为基线,当检测到非常规操作序列时触发二次验证。例如数据库管理系统采用DoSGuard机制,对异常频次的登录尝试实施临时IP封禁,这种动态调整策略能有效抵御暴力破解攻击。

时限性授权为敏感操作加上安全锁。阿里云的无影云电脑系统通过资源组划分,将管理员权限与特定时间段绑定。财务系统的支付功能可设置操作时间窗口,超出预定时段自动撤销审批权限。微软Azure的DDoS防护体系更是将动态限流与权限回收相结合,在攻击峰值期间自动收缩非核心服务的访问范围。

审计与监控体系

权限审计需要构建全生命周期追踪能力。Authing的职权分离策略通过冲突权限组检测,在用户尝试获取互斥权限时生成实时告警日志。服务器应记录所有su、sudo提权操作,并与SIEM系统联动分析。某零售企业通过季度权限审计,发现23%的冗余权限并及时清理,使横向移动攻击面缩小40%。

多维度的监控指标能提前识别权限滥用征兆。包括异常时段登录、权限集中度变化、敏感命令执行频率等维度。阿里云文档建议对子管理员实施功能与数据权限的双重隔离,通过资源组划分实现操作可见性控制。当检测到管理员在短时间内跨资源组批量操作时,系统可自动触发权限冻结流程。

云环境最佳实践

云计算架构需要重构传统权限模型。微软Azure采用分层防御策略,在边缘节点实施流量清洗,核心区域保留最小化访问权限。阿里云轻量服务器的系统策略将管理权限细分为超级管理员、安全审计员等角色,通过职责分离避免单点失控。在容器化部署中,可通过Seccomp配置限制容器系统调用范围,防止权限逃逸攻击。

混合云场景需建立统一的权限治理框架。无影云电脑的资源组管理方案证明,将云主机按部门划分并关联独立管理员,可使数据泄露影响范围降低70%。跨云平台的权限策略应遵循零信任原则,采用JIT(即时访问)机制替代长期凭证,每次特权访问都需经过多因素认证和上下文风险评估。

插件下载说明

未提供下载提取码的插件,都是站长辛苦开发!需要的请联系本站客服或者站长!

织梦二次开发QQ群

本站客服QQ号:862782808(点击左边QQ号交流),群号(383578617)  如果您有任何织梦问题,请把问题发到群里,阁主将为您写解决教程!

如果您有任何织梦问题,请把问题发到群里,阁主将为您写解决教程!

转载请注明: 织梦模板 » 如何通过用户权限分离提升网站服务器的抗攻击能力